Некоторые злоумышленники прекратили свою деятельность, но их место быстро занимает следующее поколение киберпреступников.

Сейчас эти атаки у всех на слуху, но начались они еще до известных вспышек распространения программ-вымогателей, таких как WannaCry и NotPetya. В отличие от неконтролируемых программ-вымогателей, ими управляют различные операторы и их сообщники. Тщательная разведка уязвимостей ИТ-инфраструктур и их подготовка к развертыванию программ-вымогателей могут принести киберпреступникам миллионы долларов в криптовалюте.

Существует много ярких примеров штаммов программ-вымогателей, используемых в атаках. В этой главе мы сосредоточимся на самых важных с исторической точки зрения примерах, включая угрозу, наиболее характерную для современного ИТ-ландшафта, — программы-вымогатели как услуга

Мы рассмотрим следующие примеры:

2016 г.: программа-вымогатель SamSam.

2017 г.: программа-вымогатель BitPaymer.

2018 г.: программа-вымогатель Ryuk.

2019 г. — настоящее время: программы-вымогатели как услуга.

2016 г. — программа-вымогатель SamSam

Операторы SamSam появились в начале 2016 г. и коренным образом изменили картину угроз, связанную с программами-вымогателями. Их целью были не обычные пользователи и отдельные устройства — используя ручное управление, они атаковали различные компании, осуществляя продвижение по сети и шифруя как можно больше устройств, в том числе тех, которые содержали наиболее важные данные.

Атакам подверглись самые разные цели, включая предприятия сферы здравоохранения и образования — и даже целые города. Ярким примером стал город Атланта (штат Джорджия), который пострадал в марте 2018 г. Восстановление инфраструктуры, пострадавшей в результате атаки, обошлось городу примерно в $2,7 млн.

Как правило, злоумышленники эксплуатировали уязвимости в общедоступных приложениях, например системах JBOSS, или просто подбирали пароли к RDP-серверам, чтобы установить первоначальный доступ к целевой сети.

Чтобы получить расширенные права доступа, они использовали ряд распространенных хакерских инструментов и эксплойтов, в том числе пресловутый Mimikatz, позволяющий завладеть учетными данными администратора домена.

После этого операторы SamSam просто сканировали сеть, чтобы добыть информацию о доступных хостах, на каждый из которых они копировали программу-вымогатель и запускали ее с помощью другого широко распространенного инструмента двойного назначения — PsExec.

Злоумышленники пользовались платежным сайтом в даркнете. Жертва получала сообщение с требованием выкупа и информацией о рас шифровке файлов, сгенерированное программой-вымогателем (рис. 1.1).

По данным Sophos, в 2016–2018 гг. злоумышленники заработали около $6 млн.

1 #Что случилось с вашими файлами?

Все ваши файлы зашифрованы с помощью алгоритма RSA-2048 — см. «RSA-шифрование» в поиске Google.

#Как восстановить файлы?

RSA — это асимметричный криптографический алгоритм. Вам нужен один ключ для зашифровки и другой ключ для расшифровки.

Это значит, что для восстановления файлов вам нужен закрытый ключ.

Без закрытого ключа восстановить файлы невозможно.

#Как получить закрытый ключ?

Чтобы получить закрытый ключ, выполните три простых шага.

Шаг 1: отправьте нам 1,7 биткойна за каждый пораженный компьютер или 28 биткойнов за все пораженные компьютеры.

Шаг 2: после того как вы отправите нам 1,7 биткойна, оставьте на нашем сайте комментарий с вашим именем хоста.

* Ваш хост …

Шаг 3: в ответ мы вышлем вам программу дешифрования. Вам нужно будет запустить ее на пораженном компьютере, и все зашифрованные файлы будут восстановлены.

Наш сайт: …

Наш биткойн-кошелек: …

(Если вы отправите нам 28 биткойнов за все пораженные компьютеры, оставьте на сайте комментарий «За все пораженные компьютеры».)

(Также вы можете отправить нам 14 биткойнов, получить 14 ключей (случайным образом), а после проверки доплатить, чтобы получить оставшиеся ключи.)

Как попасть на наш сайт?

Чтобы зайти на наш сайт, вы должны установить браузер TOR и ввести в нем адрес нашего сайта.

Загрузить браузер TOR можно по ссылке …

См. также в Google «Как открывать onion-сайты».

#Тестовое дешифрование

Вы можете скачать с нашего сайта два зашифрованных файла, и мы расшифруем их для вас.

#Где купить биткойн

Мы советуем покупать биткойны за наличные или через Western Union у …, потому что они не требуют проверки и высылают биткойны быстро.

#Крайний срок

Если в течение семи дней вы не отправите нам биткойны, мы удалим ваши закрытые ключи и файлы будет невозможно восстановить.

Кто стоит за программой-вымогателем SamSam?

28 ноября 2018 г. ФБР обнародовало акт, обвиняющий в международном распространении программы-вымогателя SamSam Фарамарза Шахи Саванди и Мохаммада Мехди Шаха Мансури.

СОЗДАТЕЛИ SAMSAM

Сговор с целью совершения мошенничества и связанной с ним деятельности, имеющей отношение к компьютерам; сговор с целью совершения мошенничества с использованием электронных средств связи; умышленное повреждение защищенного компьютера; передача требования, связанного с повреждением защищенного компьютера.

Рис. 1.2. Фрагмент плаката ФБР о розыске

Оба подозреваемых из Ирана. После публикации обвинительного акта злоумышленникам удалось завершить свою криминальную деятельность — по крайней мере под именем SamSam.

Поскольку пример этих преступников показал, что атаки программ-вымогателей на корпорации могут быть очень прибыльными, стали появляться новые подобные группы. Одним из примеров стала программа-вымогатель BitPaymer.

2017 г. — программа-вымогатель BitPaymer

Программа-вымогатель BitPaymer связана с Evil Corp — киберпреступной группировкой, которая, как считается, имеет российское происхождение. С этим штаммом программы-вымогателя появилась еще одна тенденция атак, управляемых человеком, — охота на крупную дичь.

Все началось в августе 2017 г., когда операторы BitPaymer успешно атаковали несколько больниц управления NHS Lanarkshire и потребовали астрономическую сумму выкупа в размере $230 000, или 53 биткойнов.

Чтобы получить начальный доступ к целевой сети, группа использовала свой давний инструмент — троян Dridex. Троян позволял злоумышленникам загружать PowerShell Empire — популярный фреймворк постэксплуатации, — чтобы перемещаться по сети и получать расширенные права доступа, в том числе с использованием Mimikatz, как делали операторы SamSam.

Преступники развертывали программу-вымогатель в масштабах предприятия, используя модификацию групповой политики, которая позволяла им отправлять на каждый хост скрипт для запуска экземпляра программы-вымогателя.

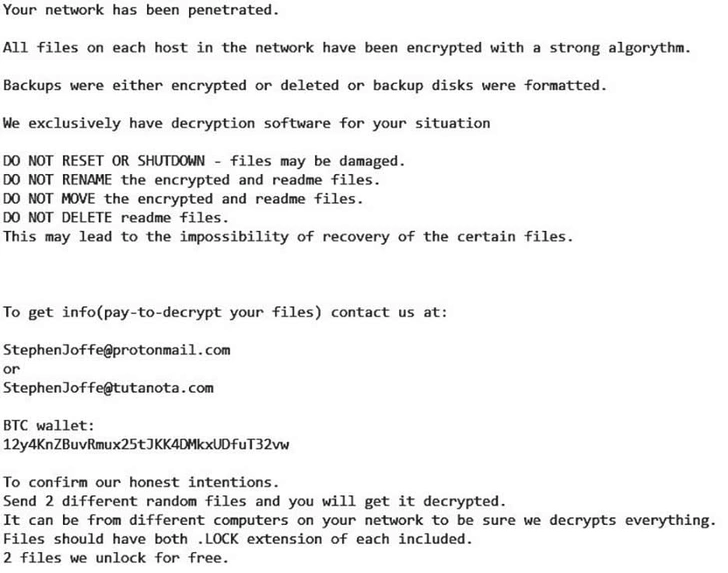

Злоумышленники общались с жертвами как по электронной почте, так и в онлайн-чатах.

1 Ваша сеть взломана.

Все файлы на каждом хосте сети зашифрованы с помощью надежного алгоритма.

Резервные копии либо зашифрованы или удалены, либо отформатированы диски резервных копий.

У нас есть уникальное программное обеспечение для расшифровки ваших файлов.

Не перезагружайте и не выключайте компьютер — это может повредить файлы.

Не переименовывайте зашифрованные файлы или файлы readme.

Не перемещайте зашифрованные файлы или файлы readme.

Не удаляйте файлы readme.

Это может привести к тому, что определенные файлы будет невозможно восстановить.

Чтобы получить информацию об оплате расшифровки ваших файлов, свяжитесь с нами по адресу: …

Кошелек BTC: …

Чтобы убедиться в наших честных намерениях:

отправьте два разных случайных файла и получите их расшифровку.

Чтобы убедиться в том, что мы все расшифруем, вы можете отправить файлы с разных компьютеров вашей сети.

Оба файла должны иметь расширени е.LOCK. Мы разблокируем два файла бесплатно.

В июне 2019 г. появилась новая программа-вымогатель DoppelPaymer, основанная на BitPaymer. Считается, что ею управляла дочерняя группа Evil Corp (источник: https://www.crowdstrike.com/blog/doppelpaymerransomware-and-dridex-2/).

Создатели программы-вымогателя BitPaymer

13 ноября 2019 г. ФБР обнародовало заключение, в котором виновными в управлении троянскими программами Dridex были названы Максим Викторович Якубец и Игорь Олегович Турашев.

МАКСИМ ВИКТОРОВИЧ ЯКУБЕЦ

Преступный сговор; сговор с целью совершения мошенничества; мошенничество с использованием электронных средств, банковское мошенничество; умышленное повреждение компьютера.

ИГОРЬ ОЛЕГОВИЧ ТУРАШЕВ

Преступный сговор; сговор с целью совершения мошенничества; мошенничество с использованием электронных средств, банковское мошенничество; умышленное повреждение компьютера.

Рис. 1.4. Фрагмент плаката ФБР о розыске

Максим Викторович Якубец в настоящее время находится в розыске по нескольким пунктам обвинения в киберпреступной деятельности. По различным данным, за его поимку назначена награда в $5 млн.

Разумеется, Dridex не был единственным трояном, использованным в атаках программ-вымогателей, управляемых людьми. Другой яркий пример — Trickbot, тесно связанный с программой-вымогателем Ryuk.

2018 г. — программа-вымогатель Ryuk

Программа-вымогатель Ryuk вывела охоту на крупную дичь на новый уровень. Этот штамм программы-вымогателя, связанный с группой Trickbot, также известной как Wizard Spider, активен и сегодня.

По данным AdvIntel, за свою историю группа атаковала различные организации и заработала не менее $150 млн (источник: https://www.advanced-intel.com/post/crime-laundering-primer-inside-ryukcrime-crypto-ledger-risky-asian-crypto-traders).

Некоторое время Ryuk называли тройной угрозой, поскольку заражения обычно начинались с трояна Emotet, который загружал Trickbot, который, в свою очередь, использовался для загрузки инструментов постэксплуатации и окончательного развертывания программы-вымогателя.

Обычно Trickbot использовался для загрузки агента PowerShell Empire или Cobalt Strike Beacon — элемента еще одного чрезвычайно популярного фрейм-ворка постэксплуатации.

Недавно группа изменила набор инструментов и стала использовать новый троян под названием Bazar. Интересно, что они начали применять «вишинг» (голосовой фишинг). Фишинговые письма содержат не вредоносные файлы или ссылки, а лишь ложную информацию о платной подписке и номер телефона, по которому можно позвонить, чтобы отменить ее.

Если жертва звонит по номеру, оператор подсказывает ей загрузить вредоносный файл Microsoft Office, открыть его и включить макросы, которые заражают компьютер трояном Bazar. Как и в случае с Trickbot, троян используется для загрузки и запуска фрейм-ворка постэксплуатации — чаще всего Cobalt Strike.

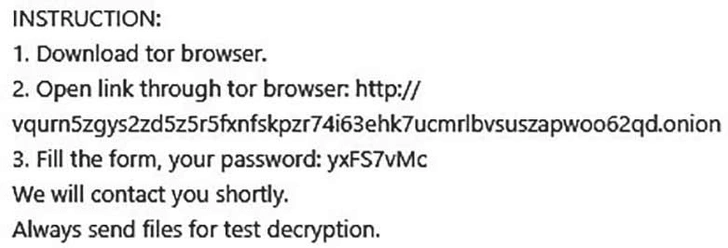

Злоумышленники использовали несколько методов запуска Ryuk, в том числе ранее упомянутый PsExec и модификацию групповой политики. Поначалу они указывали адреса электронной почты, чтобы жертвы могли связаться с ними, но вскоре начали использовать onion-сервисы Tor.

1 ИНСТРУКЦИЯ

1. Скачайте браузер TOR.

2. Откройте ссылку через браузер TOR …

3. Заполните форму, ваш пароль: …

Мы свяжемся с вами в скором времени.

Всегда отправляйте файлы для тестовой расшифровки.

Операторы программы-вымогателя Ryuk по-прежнему активны и, по данным AdvIntel и HYAS, уже заработали более $150 млн (источник: https://www.advanced-intel.com/post/crime-laundering-primerinside-ryuk-crime-crypto-ledger-risky-asian-crypto-traders).

Кто стоит за программой-вымогателем Ryuk?

4 июня 2021 г. ФБР обнародовало документ, обвиняющий Аллу Витте, также известную как Макс, в причастности к транснациональной организации, ответственной за создание и распространение трояна Trickbot.

Некоторые другие лица, связанные с Ryuk, были операторами ботнета Emotet. Их арестовали в январе 2021 г. в результате совместной операции правоохранительных органов Нидерландов, Германии, США, Великобритании, Франции, Литвы, Канады и Украины. В результате власти взяли инфраструктуру ботнета под полный контроль.

Вот как выглядело рабочее место операторов Emotet.

Несмотря на аресты злоумышленников, «большая игра» привлекает все больше и больше киберпреступников. В результате появился еще один феномен — программа-вымогатель как услуга.

2019 г. — настоящее время: программы-вымогатели как услуга (RaaS)

2019 г. был годом роста популярности программ-вымогателей как услуги, и сегодня они по-прежнему остаются главной тенденцией. Многие разработчики программ-вымогателей начали предлагать свои продукты различным злоумышленникам в обмен на процент от полученного выкупа.

REvil, LockBit, Ragnar Locker, Nefilim — лишь некоторые из семейств программ-вымогателей, распространяемых по модели «программа-вымогатель как услуга». И даже если несколько злоумышленников используют один и тот же тип программы-вымогателя, их тактики, техники и процедуры могут быть очень разными.

Тем не менее в настоящее время многие злоумышленники используют один и тот же подход: они извлекают данные до фактического развертывания программ-вымогателей. Этот тренд заложили еще в 2019 г. операторы программ-вымогателей Maze.

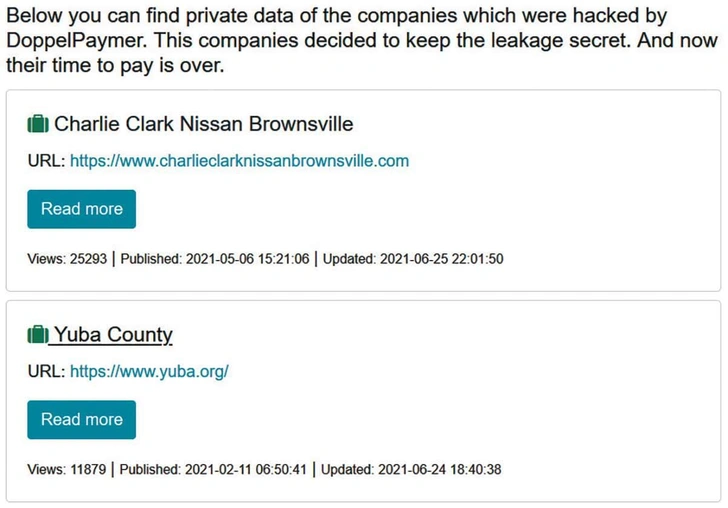

В настоящее время почти все злоумышленники, предпринимающие подобные атаки, имеют свои собственные сайты утечки данных (Data Leak Site, DLS).

Вот пример DLS, используемого в операциях с программой-вымогателем DoppelPaymer.

1 Ниже вы можете найти личные данные компаний, которые были взломаны DoppelPaymer. Эти компании решили сохранить утечку в тайне. И теперь их время платить истекло.

Чарли Кларк Ниссан Браунсвилл

URL-адрес:

Читать далее

Просмотров: 25293 / Опубликовано: 2021–05–06 15:21:06 / Обновлено: 2021–06–25 22:01:50

Графство Юба

URL-адрес:

Читать далее

Просмотров: 11879 / Опубликовано: 2021–02–11 06:50:41 / Обновлено: 2021–06–24 18:40:38

Обычно инициаторы атаки не управляют сами всем ее жизненным циклом, а пользуются услугами других злоумышленников. Например, они могут сотрудничать с брокерами первоначального доступа, которые позволяют им проникнуть в скомпрометированные корпоративные сети.

В некоторых случаях они могут платить профессиональным тестировщикам на проникновение (пентестерам) за расширение прав доступа или обход защиты, чтобы затем беспрепятственно запускать программы-вымогатели в масштабах всего предприятия.

Злоумышленники, участвующие в проекте, могут получать различные доли от выкупа. Обычно разработчики получают около 20%, инициаторы атаки — около 50%, брокеры первоначального доступа — 10%, а остальное достается вспомогательным злоумышленникам, например пентестерам или переговорщикам.

Программы-вымогатели как услуга в настоящее время чрезвычайно распространены. Согласно отчету Group-IB Ransomware Uncovered 2020/2021, 64% всех атак программ-вымогателей в 2020 г. были совершены лицами, связанными с RaaS.

Кто стоял за программами-вымогателями как услугой?

Одному из лиц, связанных с программой-вымогателем NetWalker, Себастьену Вашон-Дежардену, гражданину Канады, было предъявлено обвинение в январе 2021 г. Утверждается, что он в общей сложности заработал вымогательством более $27,6 млн.

Другой пример — пара лиц, аффилированных с программой-вымогателем Egregor, которые были арестованы с помощью французских властей, отследивших уплаты выкупа в их адрес.

Еще один пример — лица, связанные с программой-вымогателем Clop, которые помогали злоумышленникам в отмывании денег и также были арестованы в июне 2021 г.

Таким образом, программы-вымогатели как услуга позволили присоединиться к «большой игре» многим киберпреступникам — даже тем, кому не хватало навыков и возможностей. Это один из важных факторов превращения атак программ-вымогателей, управляемых людьми, в киберпандемию.

Выводы

В этой главе вы ознакомились с историей современных атак с использованием программ-вымогателей и немного узнали о тактиках, техниках и процедурах злоумышленников, их бизнес-модели — и даже о некоторых людях, которые стояли за описанными атаками.

В следующей главе мы углубимся в современную картину угроз, связанную с программами-вымогателями, и сосредоточимся на жизненном цикле атаки — от получения первоначального доступа до фактического запуска программы-вымогателя.

Отрывок из книги Олега Скулкина «Шифровальщики: Как реагировать на атаки с использованием программ-вымогателей». М.: Издательство Альпина ПРО, 2023.

Читайте книгу целиком

В последние годы растет число кибератак именно с помощью программ-шифровальщиков. Шифровальщики — это программы, которые находят уязвимости в сетях предприятия, чтобы потом с помощью этих уязвимостей внедриться в сети, завладеть ценной для предприятия информацией и далее вымогать деньги из руководства компании. Разумеется, программы эти создаются людьми, которые могут как объединяться в преступные группы, так и действовать поодиночке.

Автор рассказывает обо всем, что касается шифровальщиков, — от истории атак до цифровых улик. Внутри его повествования вполне естественно выглядят фрагменты программного кода, а кое-где — цветные скриншоты.